Neue Interaktionsmetapher in dWb+

Da ich - wie ich neulich in einer Kommunikation mit einem geschätzten Kollegen zum erstenmal explizit realisierte - dWb+ schon länger pflege als es die Herstellerfirma anderer Produkte überhaupt gibt, bin ich dennoch nicht zu stolz, neue Ideen einfließen zu lassen...

Wie bereits

in früheren Artikeln

dargelegt interessiere ich mich durchaus für andere Systeme zur Datenflussprogrammierung und

deren Interaktionsmetaphern. Nun ist es in kurzer Zeit bereits zum zweiten Mal dazu gekommen,

dass ich eine solche in

dWb+

integriert habe:

Wie bereits

in früheren Artikeln

dargelegt interessiere ich mich durchaus für andere Systeme zur Datenflussprogrammierung und

deren Interaktionsmetaphern. Nun ist es in kurzer Zeit bereits zum zweiten Mal dazu gekommen,

dass ich eine solche in

dWb+

integriert habe:

Das Werkzeug Node-RED unterscheidet sich von dWb+ ziemlich deutlich in seinem Konzept der Module oder "Nodes" im Graphen: Solche Nodes haben sehr oft exakt einen Eingang und einen Ausgang. Das macht es intuitiv zugänglich, dass wenn man ein neues Modul über einer bestehenden Verbindung trennt, dieses in diese Verbindung eingeschaltet wird. Damit wird aus zwei Modulen A und B und einer Verbindung A<->B durch Fallenlassen eines Modules C auf ebendieser Verbindung frei Module A, B und C und zwei Verbindungen: A<->C und c<->B.

Diese Idee hat mir so gut gefallen, dass ich sie unter den Randbedingungen in dWb+ umgesetzt habe: Wird ein Modul auf einer Verbindung fallengelassen, werden zunächst die Typen der Verbindungsendpunkte bestimmt. Danach werden die Ein- und Ausgänge des neuen Modules daraufhin überprüft, ob es welche gibt, die damit kompatibel wären. Gibt es mehrere, wird untersucht, ob einer davon ein autoconnect-Slot ist. In diesem Fall ist dieser der Gewinner. Existiert bei mehreren kompatiblen Slots darunter kein Autoconnect–Kandidat, gibt es ebenso keinen Gewinner, wie wenn keiner kompatibel ist. Existiert exakt ein kompatibler Slot, ist natürlich dieser der Gewinner.

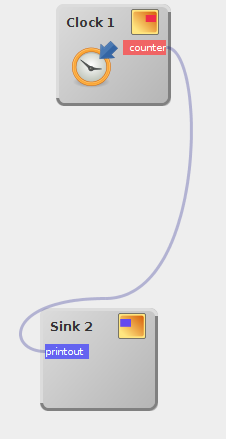

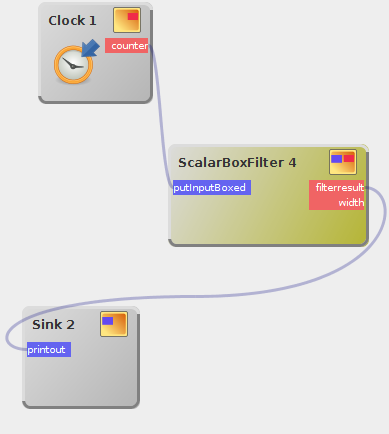

Existieren auf beiden Seiten Gewinner, wird die alte Verbindung entfernt und durch zwei neue

ersetzt. Die Bilder hier zeigen einen vorher-nachher-Vergleich:

Zwei Module durch eine Verbindung verknüpft

Zwei Module durch eine Verbindung verknüpft

Nach "Fallenlassen" eines passenden Modules wird dieses in die Verbindung eingebaut

Nach "Fallenlassen" eines passenden Modules wird dieses in die Verbindung eingebaut

Vor 5 Jahren hier im Blog

-

Storage Server Konfiguration I

31.01.2021

Ich habe zu Weiterbildungszwecken aus alten PC-Komponenten ein Serversystem zusammengebaut und stelle hier die Konfiguration als Storage-Server vor

Weiterlesen

Tags

Android Basteln C und C++ Chaos Datenbanken Docker dWb+ ESP Wifi Garten Geo Go GUI Gui Hardware Hardware. Links Java Java. Komponenten Jupyter JupyterBinder Komponenten Links Linuc Linux Markdown Markup Music Numerik OpenSource PKI-X.509-CA Präsentationen Python QBrowser Rants Raspi Revisited Security Software-Test sQLshell TeleGrafana Verschiedenes Video Virtualisierung Windows Upcoming...

Neueste Artikel

-

Asymmetrische Kryptographie

Asymmetrische Kryptographie

Ich habe mich mit der Idee schon länger getragen: Nochmal einen Rundumschlag zu asymmetrischer Kryptographie zu machen. Dabei werde ich mich auf Demonstrationen der einzelnen Konzepte und Operationen mit Beispielcode konzentrieren und zu jedem der vorgestellten Konzepte mehr oder weniger ausführlich bezüglich der Einsatzszenarien und Vor- und Nachteile Stellung beziehen

Weiterlesen -

LinkCollections 2026 I

Nach der letzten losen Zusammenstellung (für mich) interessanter Links aus den Tiefen des Internet von 2025 folgt hier gleich die erste für dieses Jahr:

Weiterlesen -

AtTiny85 zur Ansteuerung von OLED-Infodisplays via USB

Ich hatte neulich bemerkt, dass ich bei meinem Wechsel von Github zu Codeberg nicht alle meine Repositories erwischt hatte...

Weiterlesen

Manche nennen es Blog, manche Web-Seite - ich schreibe hier hin und wieder über meine Erlebnisse, Rückschläge und Erleuchtungen bei meinen Hobbies.

Wer daran teilhaben und eventuell sogar davon profitieren möchte, muss damit leben, daß ich hin und wieder kleine Ausflüge in Bereiche mache, die nichts mit IT, Administration oder Softwareentwicklung zu tun haben.

Ich wünsche allen Lesern viel Spaß und hin und wieder einen kleinen AHA!-Effekt...

PS: Meine öffentlichen Codeberg-Repositories findet man hier.